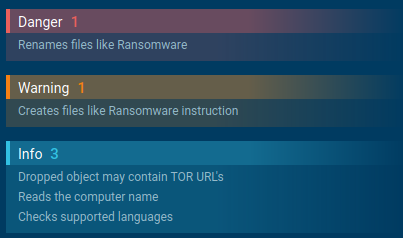

Ransomvér DarkSide je teraz veľmi horúcou témou, najmä po kompromitácii sietí Colonial Pipeline, ktorý prešetrovala FBI. Spôsobovalo to také vážne problémy, že dokonca hackeri tvrdili, že „to nechceli spôsobiť“. Ransomvér DarkSide však nie je niečím úplne novým a je podobný neslávne známemu ransomvéru Revil/Sodinokibi. V tomto príspevku by som chcel zdôrazniť niektoré významné podobnosti medzi novšími vzorkami oboch výkupných kupónov s poznatkami o obetiach DarkSide na základe vlastných poznámok o výkupnom.

Analýza ransomvéru DarkSide

Pôvodne som mal v úmysle napísať príspevok o analýze ransomvéru DarkSide, ale pár dní pred mojim zámerom FireEye zverejnil svoj výskum veľkých hrozieb.

Pre tento príspevok je teraz dôležité, že ransomvér DarkSide bol napísaný v jazyku C a je konfigurovateľný. Podporuje šifrovanie súborov na pevných, vymeniteľných a sieťových jednotkách. Podporuje tiež navádzanie na server C2 a mechanizmus vytrvalosti. Viac podrobností nájdete vo vyššie uvedenej analýze vykonanej spoločnosťou FireEye.

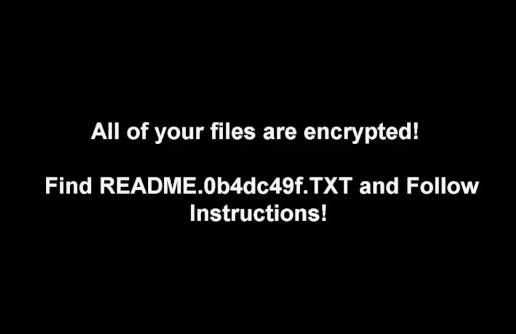

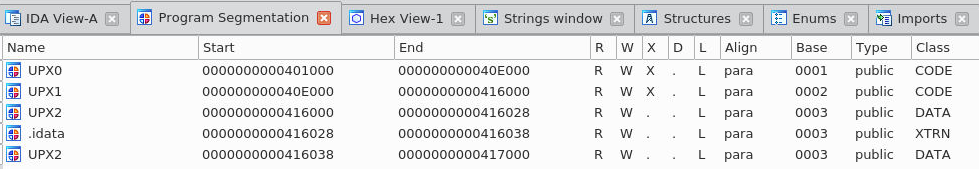

DarkSide ponúka vzorky vysoko prispôsobiteľných zostavení prostredníctvom pridruženého programu. Počas svojich experimentov som pozoroval veľa rôznych vzoriek, pričom niektoré z nich boli zabalené programami ako UPX Packer, VMProtect alebo Custom Packer. Existuje tiež najmenej jedna podpísaná vzorka, čo znamená, že ju mnoho bezpečnostných riešení považuje za bezpečný program. O nej budeme diskutovať neskôr. Veľkosť súborov pozorovaných vzoriek ransomvéru DarkSide sa líši medzi 14 kB a 2 MB. Väčšina vzoriek má veľkosť približne 40 - 60 kB.

Obr. 1: Vzorka DarkSide zabalená v balíku UPX packer

Obr. 2: Vzorka DarkSide so značkami VMProtect

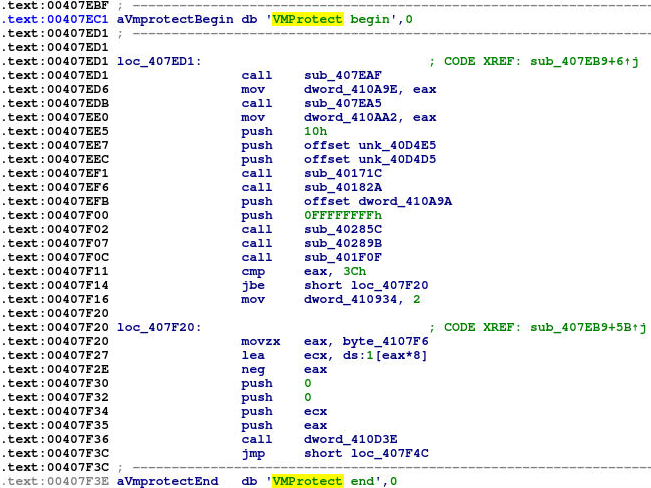

Dve ďalšie zaujímavé rýchle zistenia sú, že DarkSide vykonáva kontrolu nainštalovaných systémových jazykov/klávesníc, a ak je nainštalovaná klávesnica súvisiaca s rusky hovoriacou krajinou, ransomvér súbory nezašifruje.

Obr. 3: DarkSide kontroluje podporované jazyky

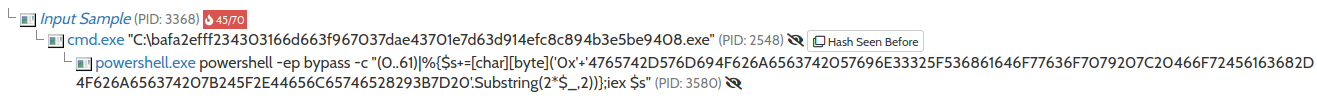

Druhým faktom je, že DarkSide odstráni tieňové kópie zväzku (ako väčšina ransomvérov), ale má odlišné správanie, keď sa vykonáva v 64-bitovom systéme Windows (WOW64) a v 32-bitovom systéme. Na 32-bitových systémoch používa COM a WMI. Na 64-bitovom systéme vykonáva powershell pomocou obfuskovaného príkazu (pozri obr. 4). Po deobfuskácii je vykonaný príkaz

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$ _. Delete ();}

Obr. 4: Obfuskovaný príkaz PowerShell odstráni tieňové kópie zväzku

DarkSide vs. Revil/Sodinokibi - podobnosti

Konfigurácia

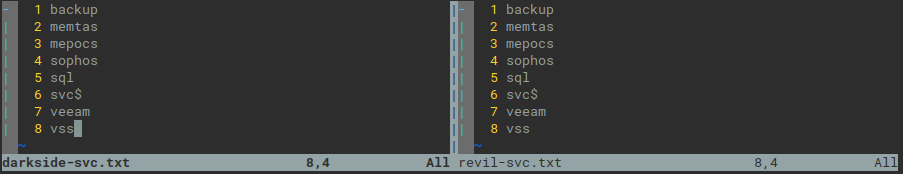

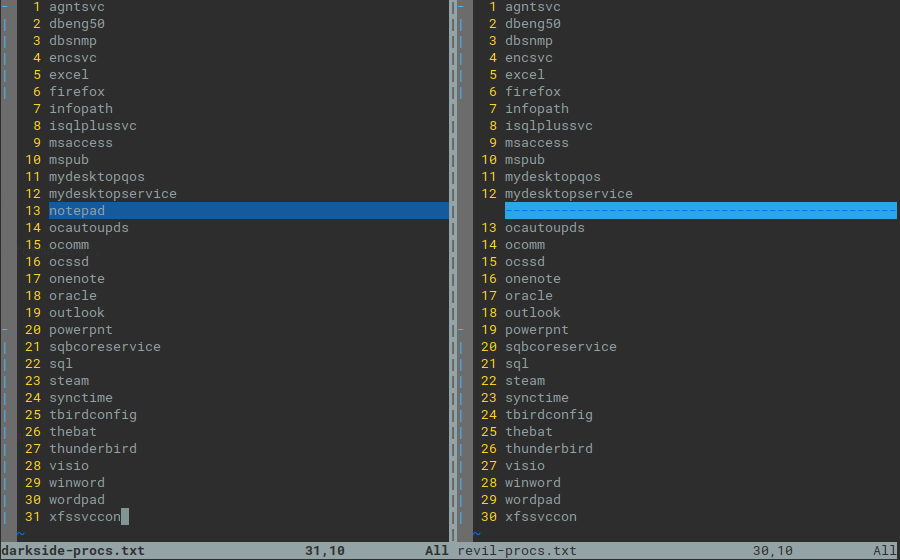

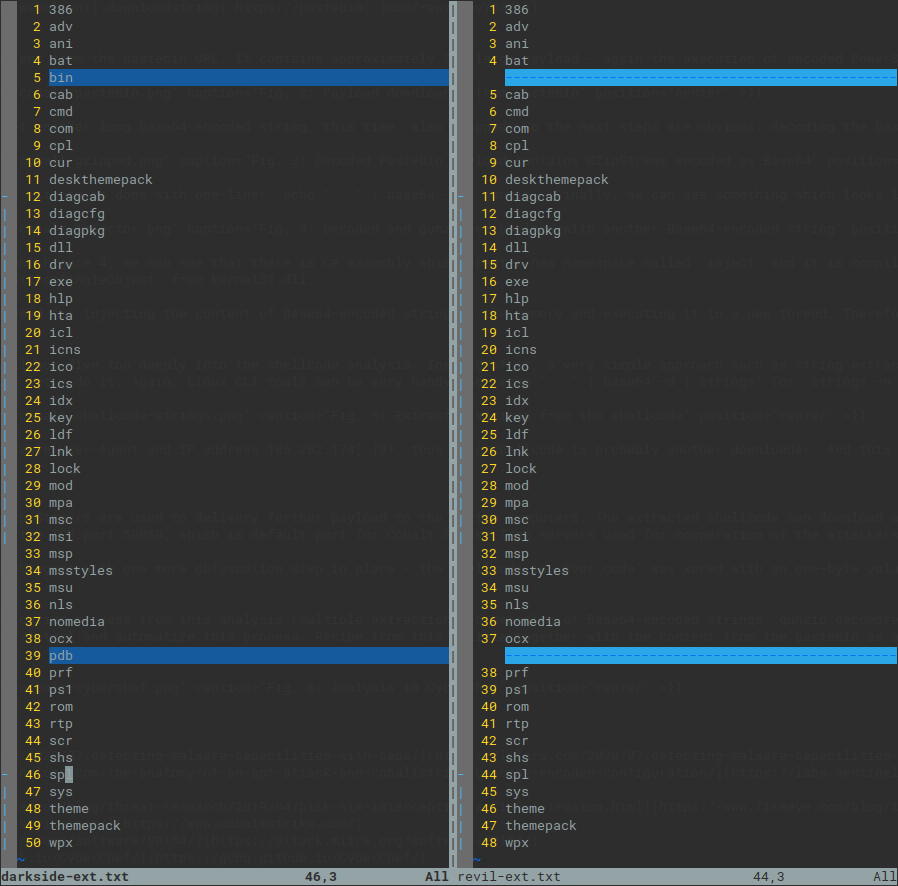

Keď som uvidel extrahovanú konfiguráciu ransomvéru DarkSide, okamžite rozpoznám prekrývanie sa s konfiguráciou Revil/Sodinokibi. Je to zreteľne viditeľné na ignorovaných príponách súborov, ďalej súboroch a adresároch a na zoznamoch procesov, ktoré sa majú ukončiť, a služieb, ktoré sa majú zastaviť. Niektoré z týchto možností sú totožné s produktom Revil, zatiaľ čo iné sú si veľmi podobné, ako vidíme na obrázkoch nižšie.

DarkSide aj Revil/Sodinokibi podporuje zoznamy ignorovaných (v prípade Revilu povolených) súborov a procesov/služieb, ktoré sa majú zastaviť. Aj keď je formát veľmi odlišný (šifrovaný binárny blob v DarkSide a šifrovaný json v Revil), obsah sa v mnohých možnostiach prekrýva.

Obr. 5: Služby na zastavenie - DarkSide vs Revil

Obr. 6: Procesy ukončenia - DarkSide vs Revil

Obr. 7: Ignorované prípony súborov - DarkSide vs Revil

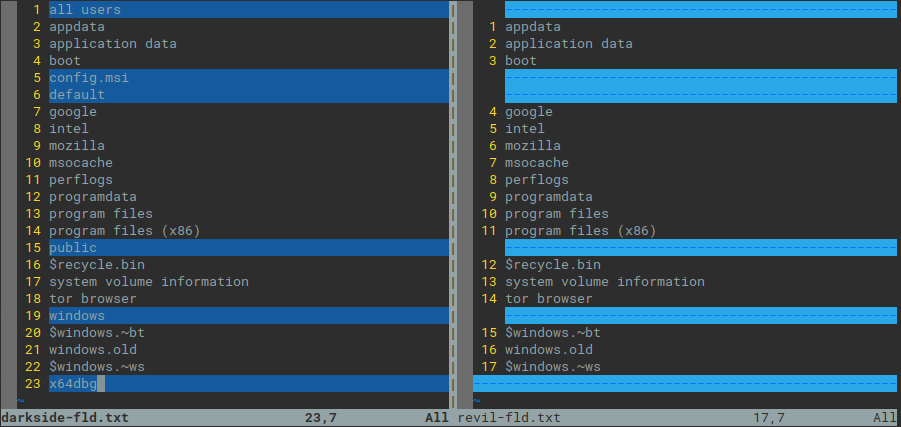

Obr. 8: Ignorované priečinky a umiestnenia - DarkSide vs Revil

Toto porovnanie je založené na konfigurácii vzoriek ransomvéru DarkSide dokumentovaných v správe FireEye (staršie verzie pozorované začiatkom tohto roka a v máji 2021) a na konfigurácii extrahovanej zo vzoriek Revil/Sodinokibi pozorovaných vo februári a marci 2021.

Kryptografia

Oba programy používajú na šifrovanie súborov kombináciu asymetrickej a symetrickej kryptografie. V prípade Revil/Sodinokibi je to Salsa20 s kľúčom odvodeným počas komplikovaného procesu odvodenia kľúča na základe Curve25519. V prípade ransomvéru DarkSide je to Salsa20 s náhodne vygenerovaným kľúčom a šifrovaný pomocou RSA-1024. Navyše implementácia Salsa20 v Revile je založená na verejnej doméne, C implementácia od D.J. Bernstein. Ďalšie informácie o šifrovaní Revil nájdete v tejto analýze od Intel471.

Zdá sa preto, že implementácia symetrickej kryptografie DarkSide zostáva, zatiaľ čo asymetrická kryptografia bola zjednodušená.

Partnerský systém

V súčasnosti existujú ransomvérové gangy, ktoré si osvojujú pridružený systém. Ponúkajú ransomvér ako službu (RaaS). Ich partneri sú zvyčajne schopní vytvárať vlastné zostavenia/konfigurácie ransomvéru a udržiavať a monitorovať svoje kampane. V obidvoch prípadoch (Revil a DarkSide) je affiliate program ponúkaný na rusky hovoriacich fórach, konkrétne Exploit a XSS. Na základe podobnosti konfigurácií a výkupných poplatkov sa zdá, že medzi vývojármi Revil a DarkSide existuje úzky vzťah. Toto tiež pozorovalo niekoľko výskumníkov a spoločností.

Ransomnote

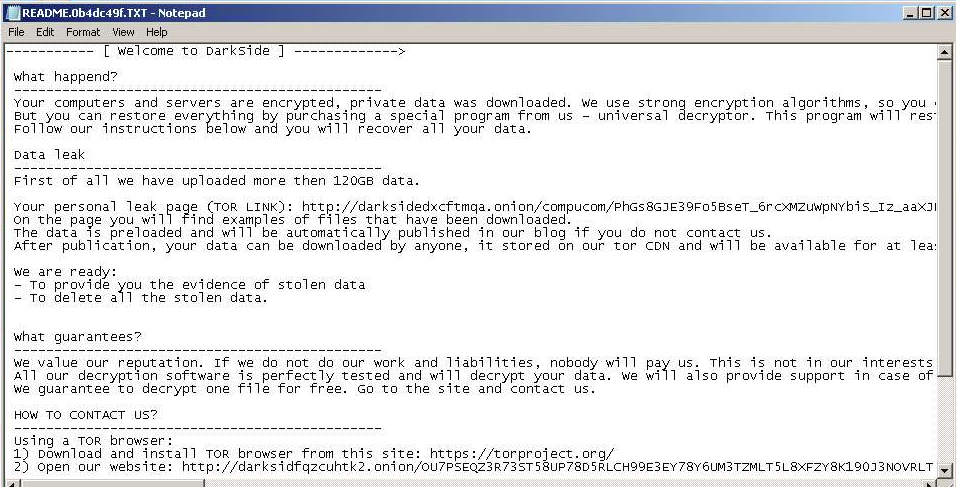

Existuje veľa vzoriek súborov DarkSide a Revil, ktoré boli nahrané do verejných služieb na analýzu škodlivého softvéru, ako sú VirusTotal, Any.Run, Hybrid-Analysis a ďalšie. Pomocou pokročilých filtrov a prístupu k informáciám o hrozbách je možné nájsť veľa ransomnotov, ktoré boli vyprodukované ransomvérmi DarkSide a Revil. Vyzbrojení takouto zbierkou ransomnotov a dátumami, kedy boli súvisiace vzorky prvýkrát videné vo voľnej prírode, môžeme sledovať vývoj obsahu ransomnotov.

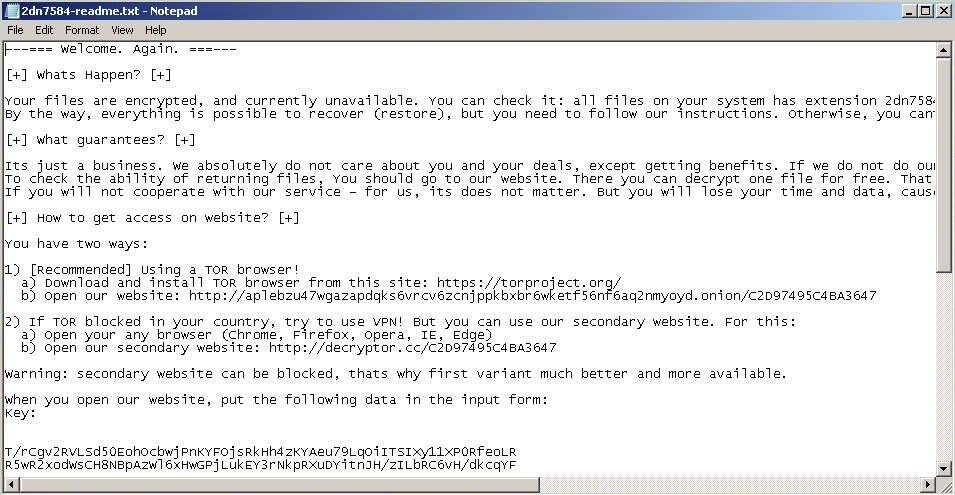

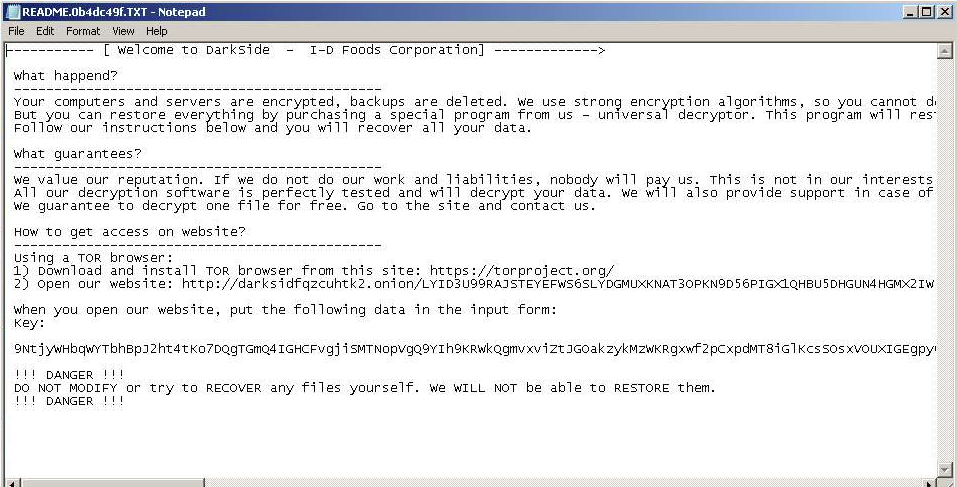

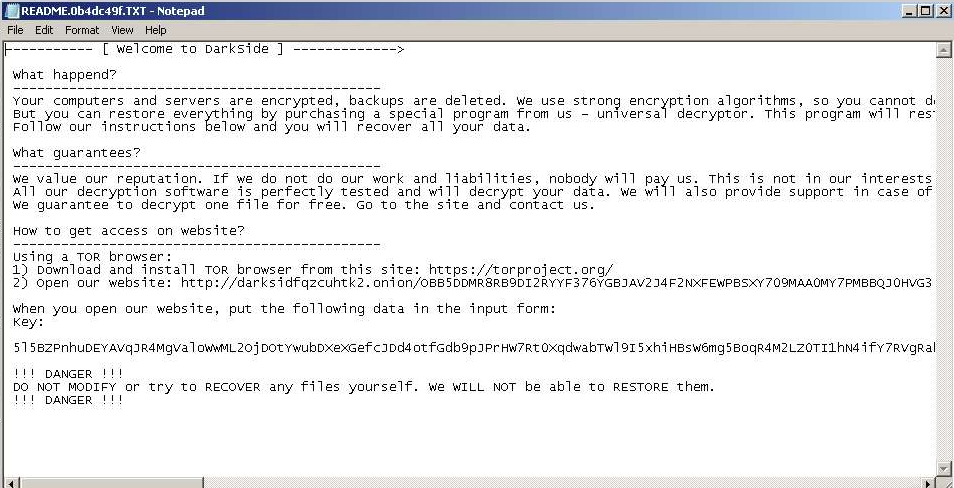

Môžeme vidieť, že ransomnoty DarkSide sú veľmi podobné ransomnotám Revil. Podobnosti vidieť v bežných vetách, fráz, pokynov, formátov atď. Existujú však aj rozdiely, ktoré sa zakladajú hlavne na prispôsobení ransomnoty DarkSide pre konkrétne obete. Na druhej strane sa stále zdá, že Revil ransomnoty boli použité ako šablóna pre DarkSide ransomnoty, pozri obrázky 9 a 10, najmä názvy častí a obsah časti „Ako získať prístup na webovú stránku?“

Obr. 9: Revil Ransomnote, obeť: neznáma, prvé podanie: 18.8.2020

Obr. 10: DarkSide Ransomnote, obeť: ID Foods Corporation, prvé podanie: 3.9.2020

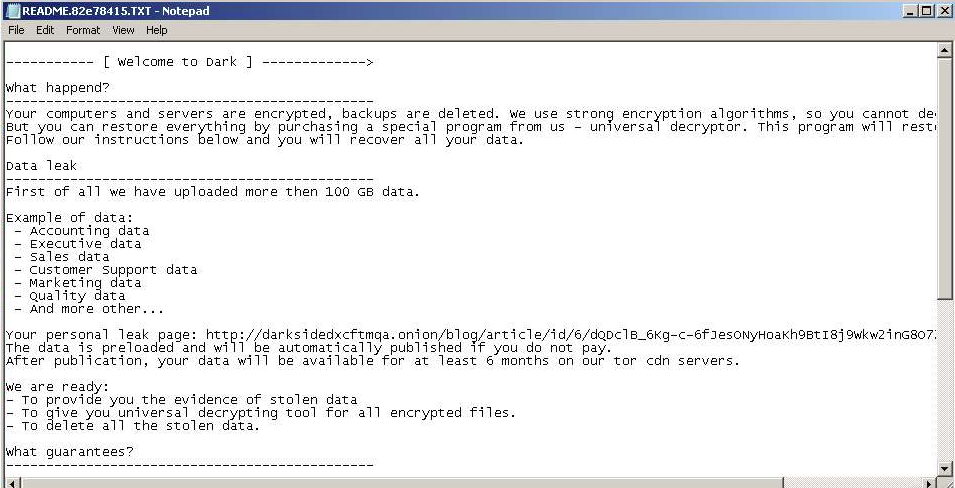

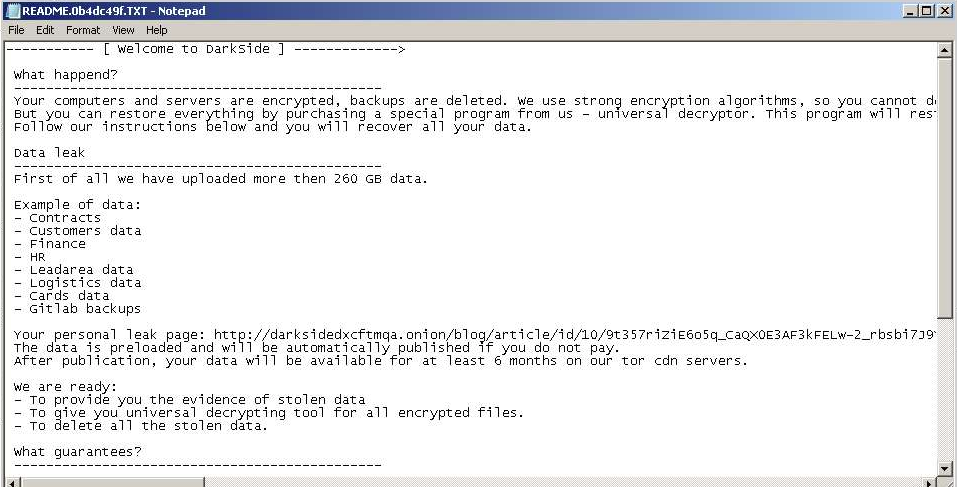

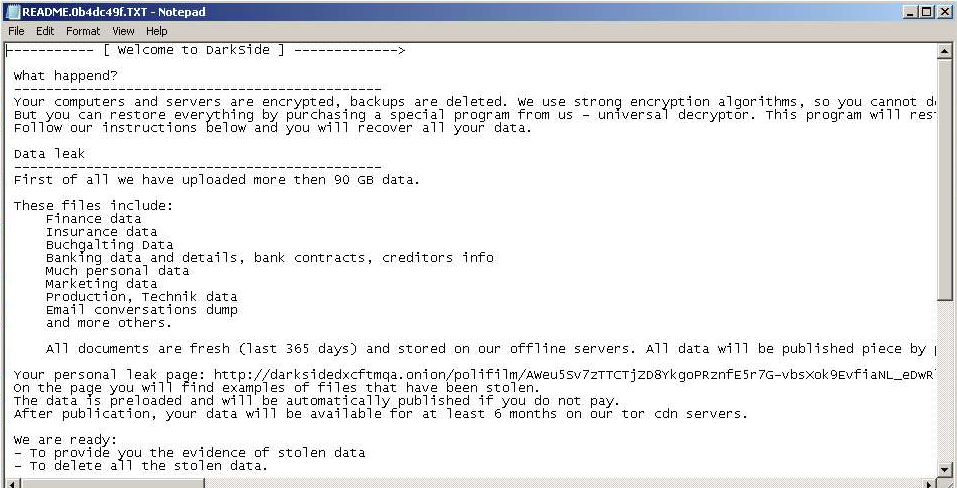

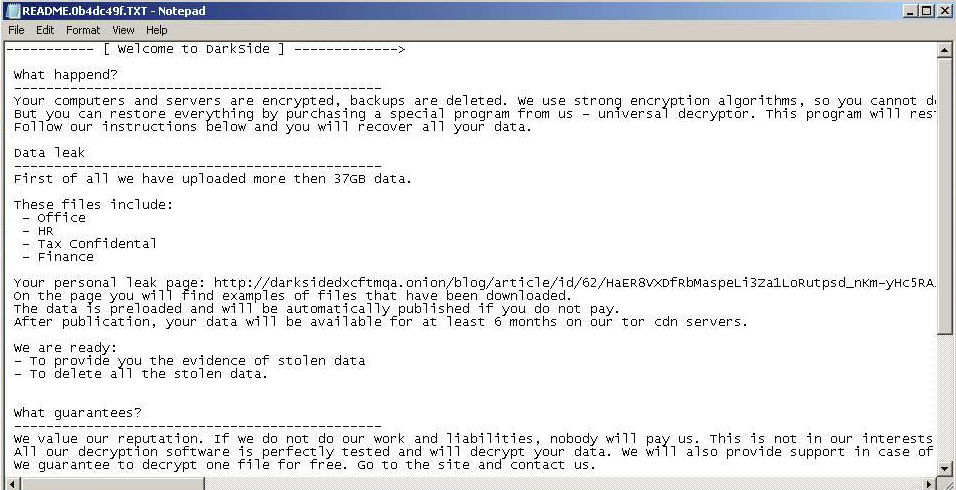

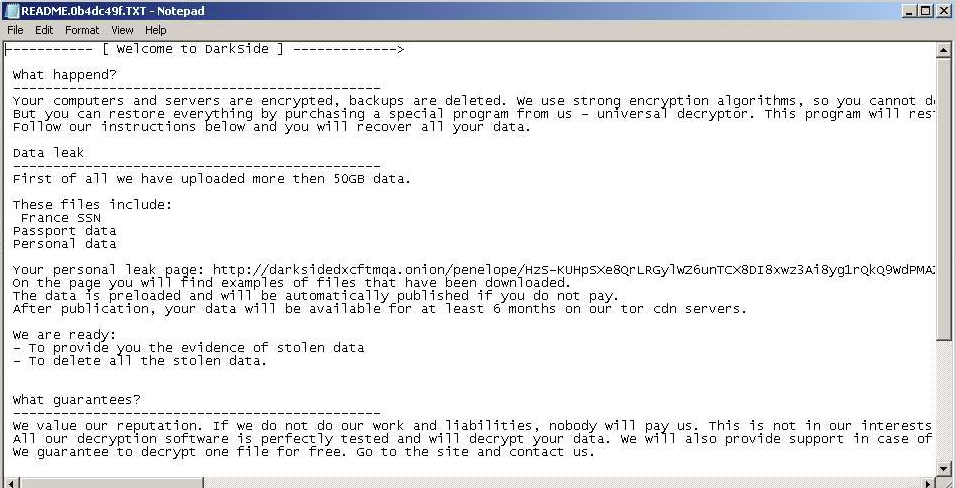

Ransomnoty DarkSide sa následne vyvinuli špecificky podľa odcudzených a šifrovaných dát. Napr. existuje výslovný výpočet toho, aký druh a aké množstvo údajov uniklo. Existujú aj personalizované odkazy na blogy DarkSide, v mnohých prípadoch tieto personalizované odkazy obsahujú aj meno obete, ako vidíme nižšie.

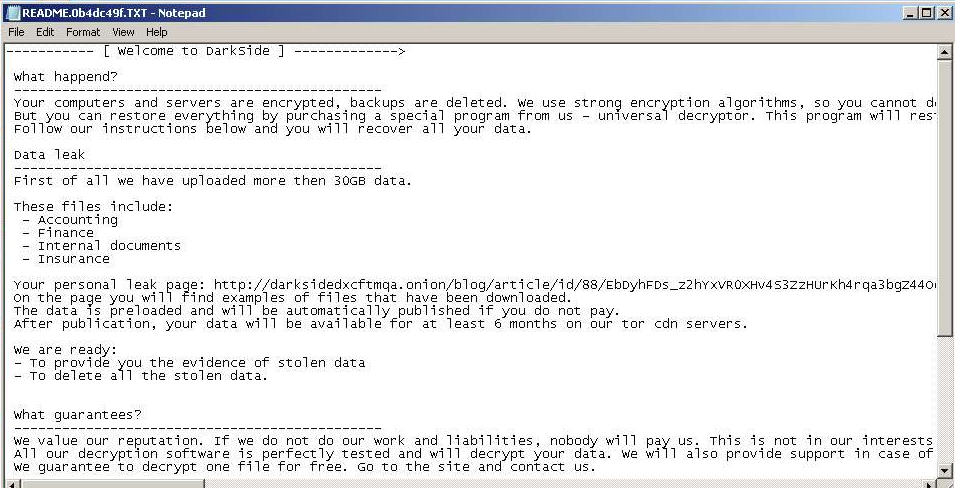

Obr. 11: DarkSide Ransomnote, obeť: neznáma, prvé podanie: 3.9.2020

Obr. 12: DarkSide Ransomnote, obeť: neznáma, prvé podanie: 3.10.2020

Obr. 13: DarkSide Ransomnote, obeť: Polifilm, prvé podanie: 23.12.2020

Obr. 14: DarkSide Ransomnote, obeť: neznáma, prvé podanie: 29.1.2021

Obr. 15: DarkSide Ransomnote, obeť: Penelope, prvé podanie: 1.2.2021

Obr. 16: DarkSide Ransomnote, obeť: neznáma, prvé podanie: 17.2.2021

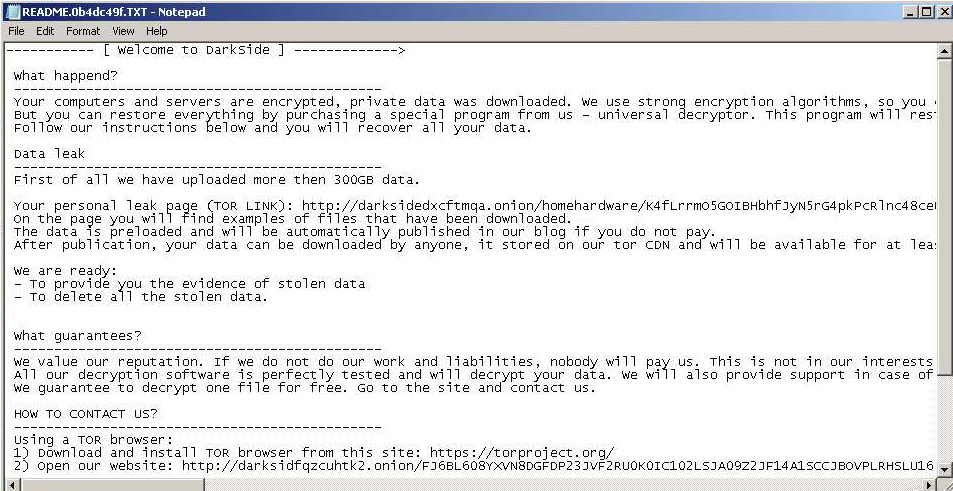

Obr. 17: DarkSide Ransomnote, obeť: HomeHardware, prvé odoslanie: 18.2.2021

Obr. 18: DarkSide Ransomnote, obeť: neznáma, prvé podanie: 23.2.2021

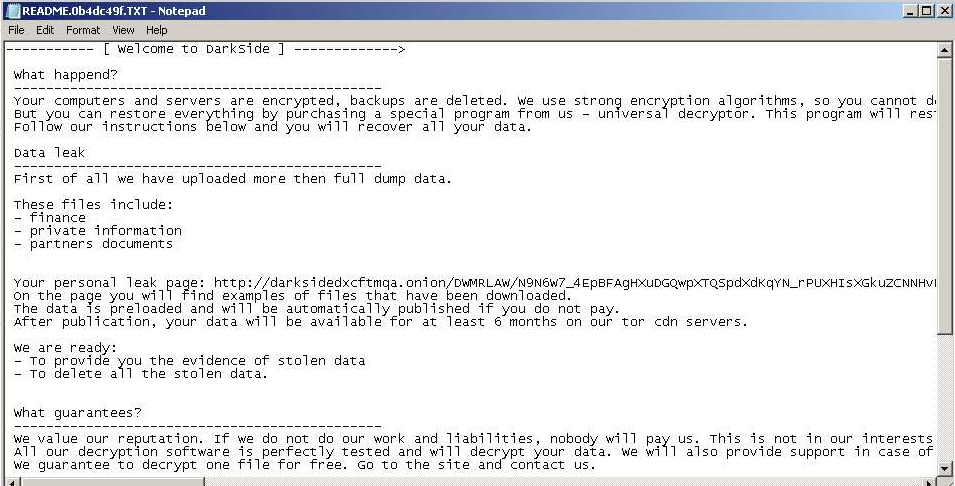

Obr. 19: DarkSide Ransomnote, obeť: DWMR, prvé podanie: 6.3.2021

Obr. 20: DarkSide Ransomnote, obeť: CompuCom, prvé odoslanie: 21.4.2021

Obete

Na základe vyššie uvedených výkupných údajov môžeme zhrnúť informácie o obetiach DarkSide. Samozrejme, sú to iba príklady a obetí je oveľa viac, pravdepodobne stovky. Všimnime si zvyšujúci sa parameter ID na snímkach obrazovky starších ransomnotov DarkSide, skôr ako sa zmenil formát osobného odkazu.

Informácie získané z príkladov ransomnotov sú zhrnuté v nasledujúcej tabuľke. Existuje široká škála obetí z rôznych priemyselných odvetví, vrátane technologických, komunikačných, právnych a potravinárskych spoločností.

| Obeť | Typ uniknutých dát | Veľkosť dát | Ransomnote | 1. odoslanie vzorky |

|---|---|---|---|---|

| I-D Foods Corporation | N/A | N/A | Obr. 10 | 3.9.2020 |

| N/A | Accounting Executive Sales Customer support Marketing Quality | 100 GB | Obr. 11 | 3.9.2020 |

| N/A | Contracts Customer data Finance HR Leadarea data Logistics data Cards data Gitlab backups | 260 GB | Obr. 12 | 3.10.2020 |

| Polifilm | Finance Insurance Accounting Banking data Persona data Marketing Production data Email dumps | 90 GB | Obr. 13 | 23.12.2020 |

| N/A | Office HR Tax Confidential Finance | 37 GB | Obr. 14 | 29.1.2021 |

| Penelope | France SSN Passport data Personal data | 50 GB | Obr. 15 | 1.2.2021 |

| N/A | Accounting Finance Internal docs Insurance | 30 GB | Obr. 16 | 17.2.2021 |

| Home Hardware | N/A | 300 GB | Obr. 17 | 18.2.2021 |

| Duggins Wren Mann & Romero (DWMR Law) | Finance Private info Partners docs | všetko | Obr. 19 | 6.3.2021 |

| CompuCom | N/A | 120 GB | Obr. 20 | 21.4.2021 |

| Colonial Pipeline | N/A | 100 GB | N/A | 6.5.2021 (únik) |

Z incidentov a prípadov v tabuľke vyššie by som chcel zdôrazniť dva z nich (okrem incidentu Colonial Pipeline, o ktorom sa už hovorilo takmer všade).

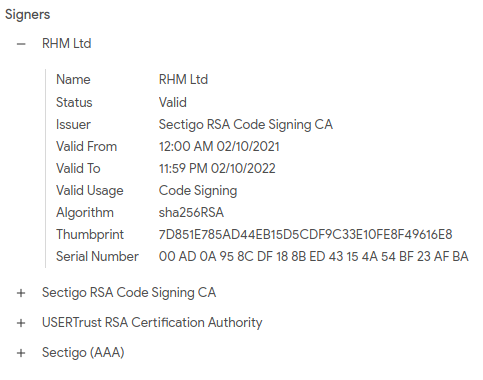

Podpísaný malvér

Prvým z nich je hack Home Hardware. Ukážka ransomvéru DarkSide s názvom homie.exe alebo MicSwitch.exe (Any.Run analýza, správa VirusTotal) je podpísaná a podpis je stále platný. VirusTotal to nahlási ako platný podpis.

Obr. 21: Podpísaná vzorka ransomvéru DarkSide

Certifikát na podpísanie kódu bol vydaný spoločnosti RHM Ltd dňa 2021-02-10, iba dva dni po časovej pečiatke vytvorenia (kompilácie) vzorky a 8 dní pred prvým odoslaním do spoločnosti VirusTotal. Otázkou je, či ide o legitímny certifikát zneužitý útočníkmi, alebo či ide o certifikát vydaný iba na tento škodlivý účel. Možno si certifikát vyžiadali samotní útočníci v mene spoločnosti RHM Ltd, no toto je iba špekulácia.

Pokiaľ ide o spoločnosť RHM Ltd, existujú najmenej dve spoločnosti RHM Ltd, prvou je výrobca potravín, druhou je spoločnosť poskytujúca marketing v zdravotníctve.

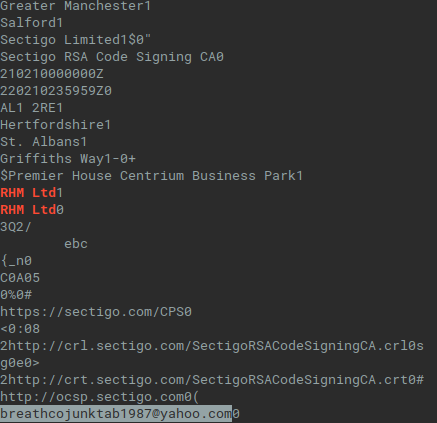

Môžeme extrahovať viac informácií z certifikátu na podpísanie kódu a zo vzorky škodlivého softvéru a uvidíme adresu Premier House Centrium Business Park St Albans.

Preto bol certifikát vydaný spoločnosti vyrábajúcej spotrebné potraviny.

Okrem toho je viditeľná e-mailová adresa yahoo [email protected], čo určite nie je najlepší postup na použitie freemail adresy pre žiadosti o certifikáty.

Obr. 22: Extrahované reťazce súvisiace s certifikátom na podpisovanie kódu

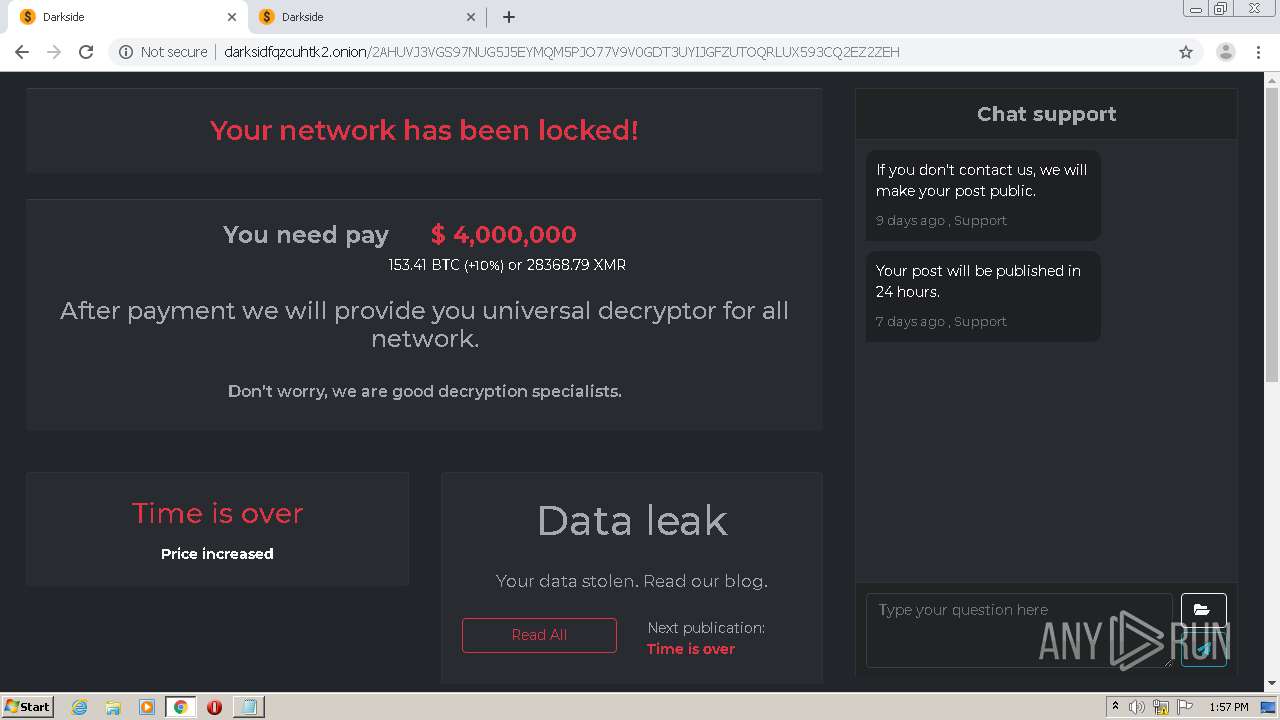

Web DarkSide, obete a partneri

Druhý prípad sa týka incidentu Polifilm. Zaujímavá je najmä analýza na Any.Run. Analytici navštívili web DarkSide prístupný cez TOR a my teraz túto analýzu použijeme na rýchlu ukážku toho, čo nájdeme na podobných portáloch RaaS. Samozrejmosťou je zrejmá webová stránka na načítanie kľúča od výkupného a výpočet požadovanej výšky výkupného. V tomto prípade 4 000 000 dolárov v XMR (Monero).

Obr. 23: Portál DarkSide s platobnými údajmi

Ďalej si ukážeme príklad blogu autorov ransomvéru o obetiach (alebo Sieň hanby). Táto stránka bola navštívená aj počas analýzy Any.Run.

Obr. 24: DarkSide blog o obetiach - ‘Sieň hanby’

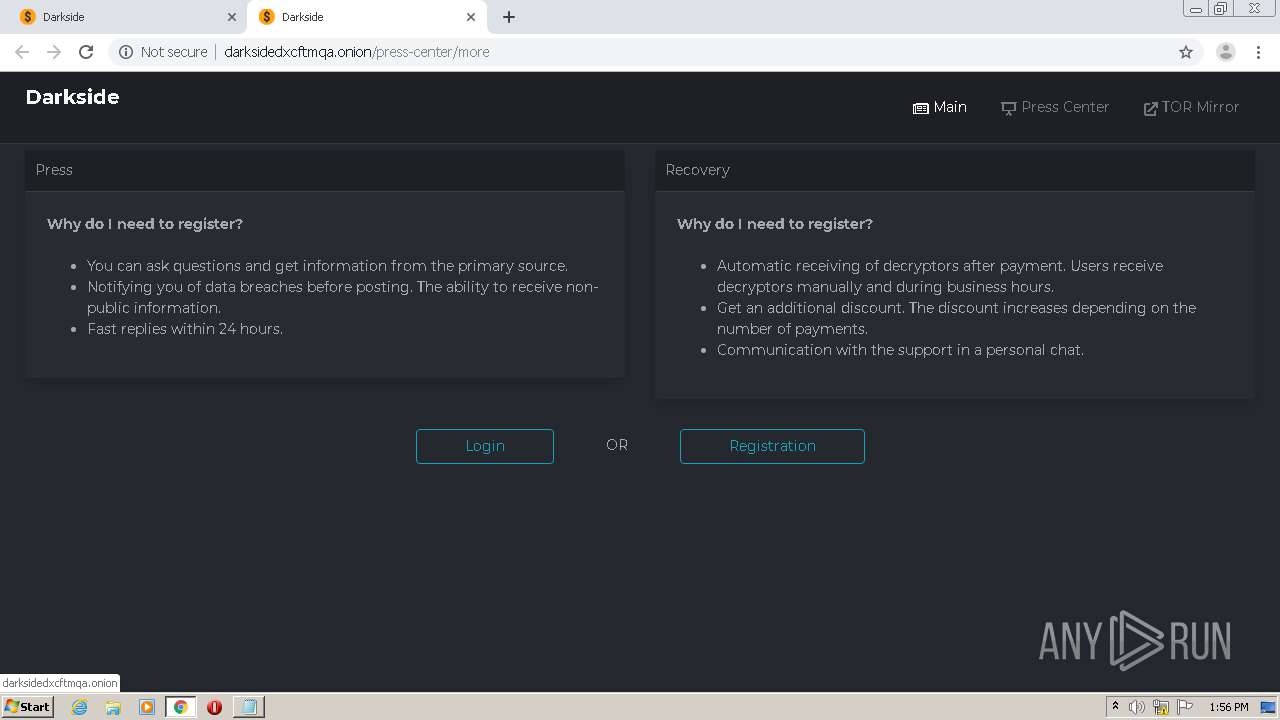

A nakoniec, na webe DarkSide bola jedna nezvyčajná možnosť a síce registrácia pre novinárov a pre tímy/spoločnosti zaoberajúce sa obnovou. Prevádzkovatelia DarkSide im poskytli neverejné oznámenia a ďalšie zľavy a podporu obnovy. Ransomvér ako služba so zákazníckou podporou…

Obr. 25: DarkSide blog o obetiach - “Sieň hanby”

Záver

V tomto článku sme stručne analyzovali niektoré funkcie ransomvéru DarkSide, ako napríklad vykonávanie kontrol podporovaných/povolených jazykov a klávesníc a niektoré možnosti balenia. Potom sme diskutovali o jeho konfigurácii, kryptografii a ransomnotách a porovnali sme ich s rodinou ransomware Revil/Sodinokibi. Ukázalo sa, že medzi týmito dvoma rodinami ransomvérov sú určité podobnosti.

Ďalej sme na základe nášho výskumu vzoriek ransomvéru a zhromaždených ransomnotov zhrnuli a poskytli príklady obetí ransomvéru DarkSide a kategórie uniknutých údajov. Na záver sme poukázali na dva zaujímavé prípady, jeden so podpísanými vzorkami ransomvéru a jeden s analýzou pomocou návodu na web DarkSide.

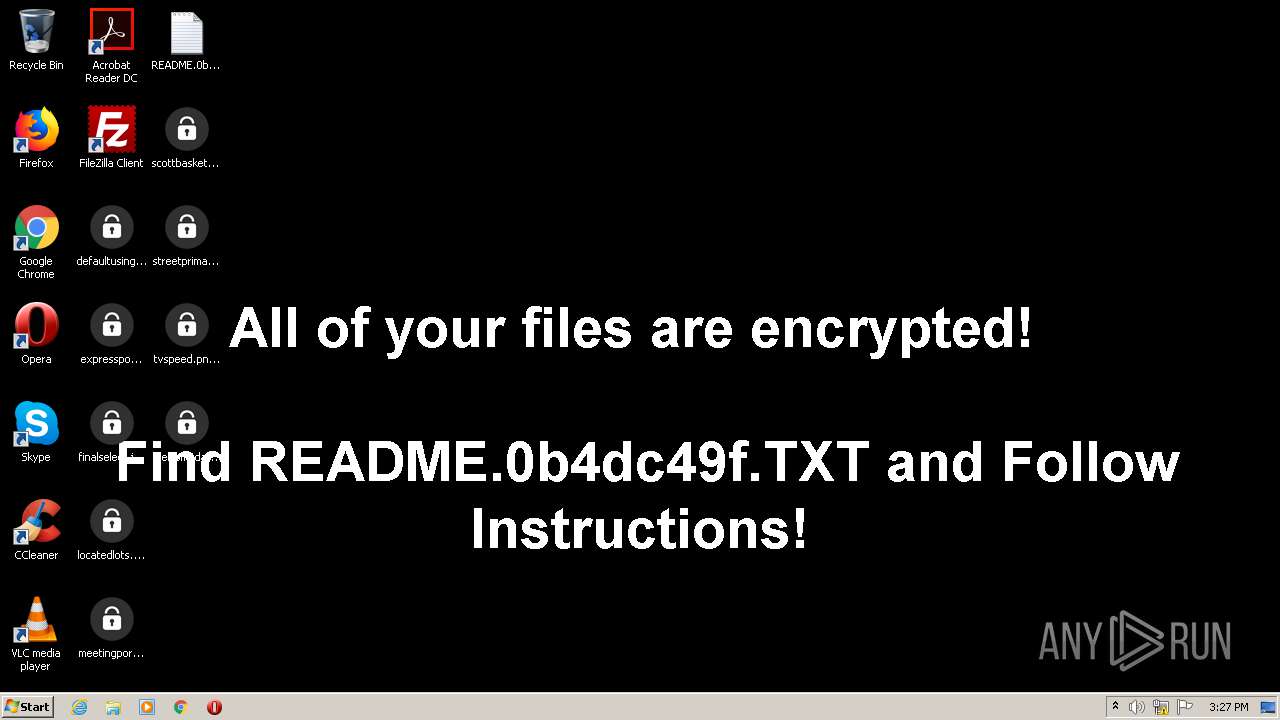

Obr. 26: Počítač infikovaný ransomvérom DarkSide

Referencie

- FBI Statement on Compromise of Colonial Pipeline Networks

- US fuel pipeline hackers ‘didn’t mean to create problems’ - BBC post

- FireEye Threat Research about Ransomvér DarkSide

- REvil Ransomware Analysis by Intel471

- Hybrid Analysis with obfuscated PowerShell command spawned

- DarkSide Ransomware Links to REvil Group Difficult to Dismiss - Flashpoint research

- Bloomberg: Colonial Hackers Stole Data Thursday Ahead of Shutdown

Any.Run vzorky a analýzy

-

Zrieknutie sa zodpovednosti: Väčšina snímok obrazovky ransomnotov a portálu DarkSide bola prevzatá z analýzy na portáli Any.Run, ktoré referencujeme nižšie*

-

https://app.any.run/tasks/47fea7e6-fc3a-4bdf-a555-6bd5571b2212/(revil)

-

https://app.any.run/tasks/997b38da-6963-4f3b-b79e-ee8cd8640342/

-

https://app.any.run/tasks/303baf96-4254-4eb8-9db7-439fe8b0288f/

-

https://app.any.run/tasks/1866ce60-8d27-423c-a504-f92374a04704/

-

https://app.any.run/tasks/7582ad6a-495f-4263-9eac-f0370901f069/

-

https://app.any.run/tasks/1148ab39-b71a-430c-bfe2-8fcb8a7f5b38/

-

https://app.any.run/tasks/2487ff59-5631-4a92-862b-92691049e8fd/

-

https://app.any.run/tasks/24ceaab6-3b5e-43e4-a85f-0c3b52f5930b/

-

https://app.any.run/tasks/57a74ef4-8260-4aec-b676-8d808d9dad48/

-

https://app.any.run/tasks/fcf06ca7-bd65-49e9-9401-e5838e182aa3/

-

https://app.any.run/tasks/a5692a77-954f-4110-9861-05a08a00d8f5/

-

https://app.any.run/tasks/78dd636b-66c8-454c-8eaa-d4de19bd5baf/

-

https://app.any.run/tasks/88229240-0b19-4b29-ae0c-decb4501f57c/