Definícia dark webu

Dark web, alebo po slovensky temný web je časť internetu, ktorá je prístupná prostredníctvom špeciálneho softvéru alebo nastavenia. Ideou je maximálne anonymizovaný prístup. Dark web je podmnožinou tzv. deep webu, resp. hlbokého webu, čo vo všeobecnosti znamená obsah, ktorý nie je indexovaný vyhľadávačmi ako Google, alebo Bing. Tieto dva pojmy sa často nesprávne zamieňajú.

Viac o dark webe sa možete dočítať v krátkom článku, ktorý nájdete na našom blogu.

Typy dát

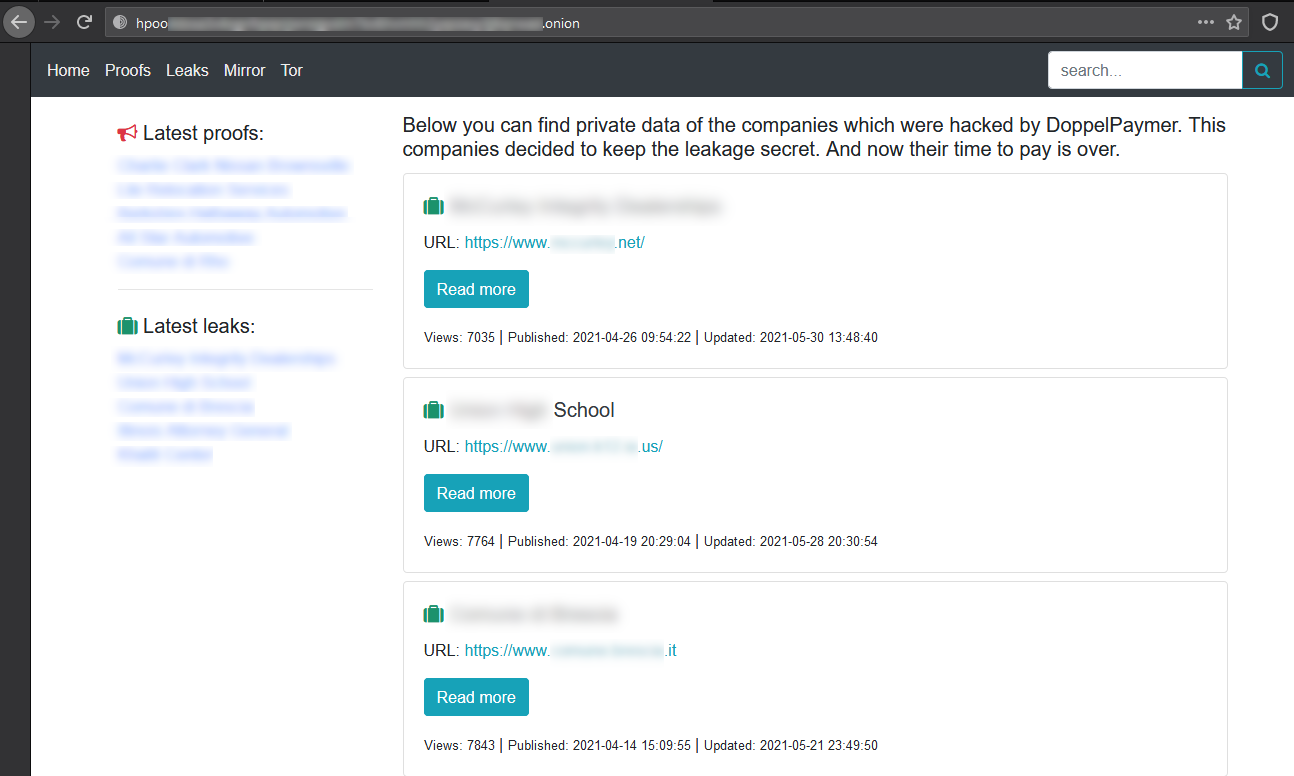

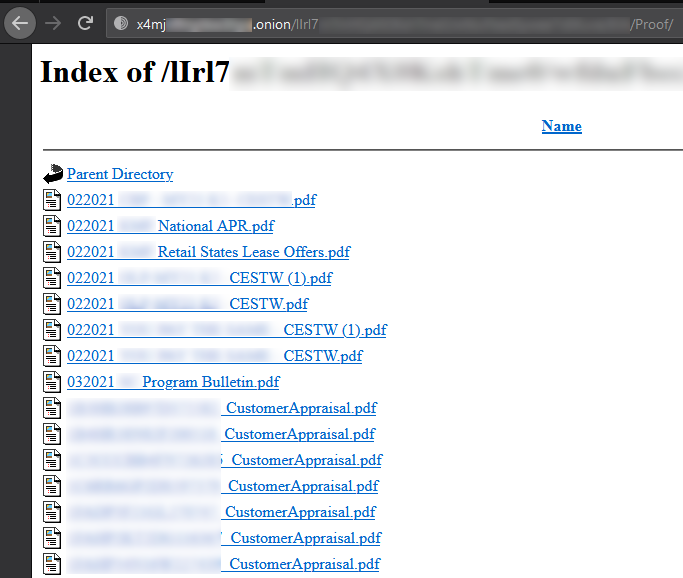

Rôzne, tentokrát sa zameriame najmä na dáta nachádzajúce sa v uniknutých dátach z organizácií. V obrázkoch nižšie sú zobrazené leaky a dáta z nich, ktoré nastali a boli nahraté na viaceré webové portály. Dôvodov prečo tam je tieto dáta možné nájsť je viacero. Najpravdepodobnejší scenár však stále zostáva vydieranie organizácií, ktoré nezaplatili výkupné po tom ako sa stali obeťou ransomware útoku.

Obr 1. Portál DoppelPaymer skupiny, obsahujúci zverejnené údaje firiem

Obr 2. Ukážka obsahu Proof priečinka jednej z organizácii

Možnosti zneužitia dát

Útočník má veľa možností, ako môže tieto dáta zneužiť. Záleží to najmä na type dát, veľkosti, mene, type organizácie a v neposlednom rade aj schopnostiach útočníka. Pozreli sme sa detailnejšie na zopár kategórií, do ktorých vieme tieto publikované dáta rozdeliť.

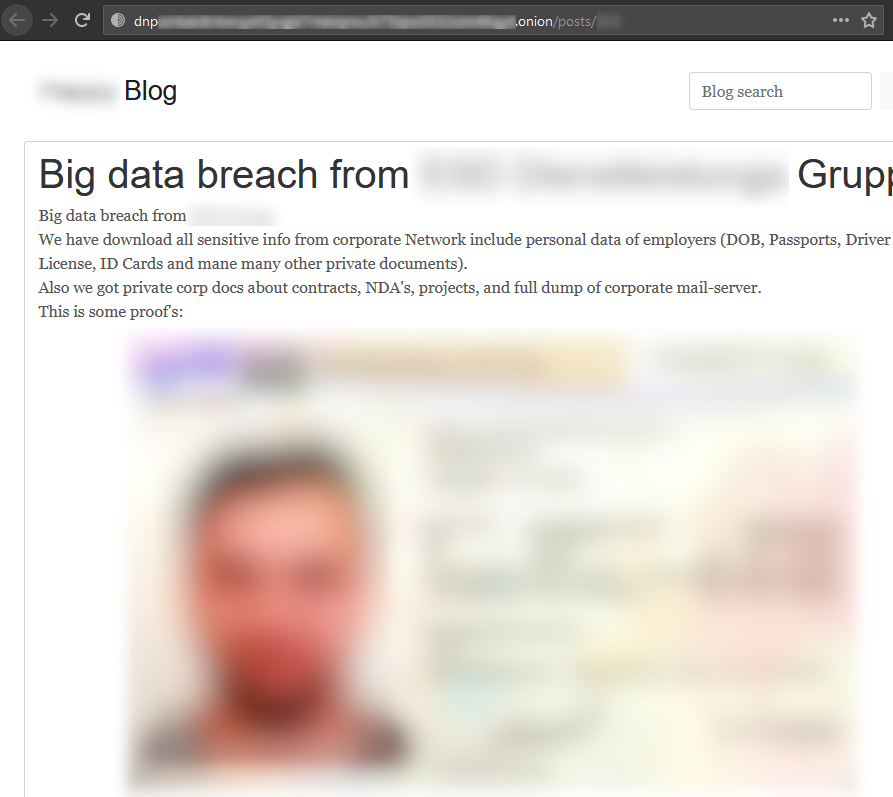

1. Údaje o zamestnancoch

Fotky osobných dokladov, ako napríklad občiansky preukaz, vodičský preukaz prípadne pas. Taktiež nechýbajú ani fotky zamestnancov, zamestnaneckých kariet a zmlúv, ktoré obsahujú citlivé údaje.

Obr 3. Ako dôkaz získania údajov z organizácie boli zverejnené pasy a iné osobné doklady

Riziko zneužitia v tomto prípade je veľmi vysoké, keďže tieto dáta sú veľmi citlivé a vo väčšine prípadov sú zverejnené vo vysokej kvalite čo výrazne zjednodušuje narábanie s nimi. Útočník vie tieto údaje priamo predať ďalším záujemcom, ktorí vedia tieto údaje zneužiť na vytvorenie rôznych účtov, vystavení pôžičiek, prípadne je možné „ukradnúť identitu“ a výrazne znepríjemniť obeti život. Vďaka týmto údajom sa útočník môže pokúsiť obísť overovací proces KYC (know your customer) pri registrácii rôznych účtov (PayPal, Revolut, účty na burzách a zmenárňach) a vystupovať pod inou identitou. Takéto novo registrované účty, ktoré sú overené, majú na dark webe pomerne vysokú hodnotu.

2. Údaje o zamestnancoch

Do tejto kategórie patria napr. zdrojové kódy, ktoré patria organizácii, popis infraštruktúry, prihlasovacie údaje, faktúry a ďalšie. Zdrojové kódy majú široké využitie, konkurenčné firmy môžu získať výhodu na základe identifikácie toho, ako časti produktu fungujú. Využitie nachádzajú taktiež aj hackeri ktorí dokážu ľahšie identifikovať zraniteľnosti v aplikácii a následne vytvoriť exploit. Identifikovanú zraniteľnosť prípadne exploit môžu využiť vo svoj prospech, alebo predať na jednej z mnohých platforiem zaoberajúcimi sa vykupovaním 0-day zraniteľností a exploitov, alebo len tak zverejniť a poškodiť firmu ktorej sa táto zraniteľnosť týka.

Obr 4. Príklad faktúry ktorá bola zverejnená ako súčasť leaku

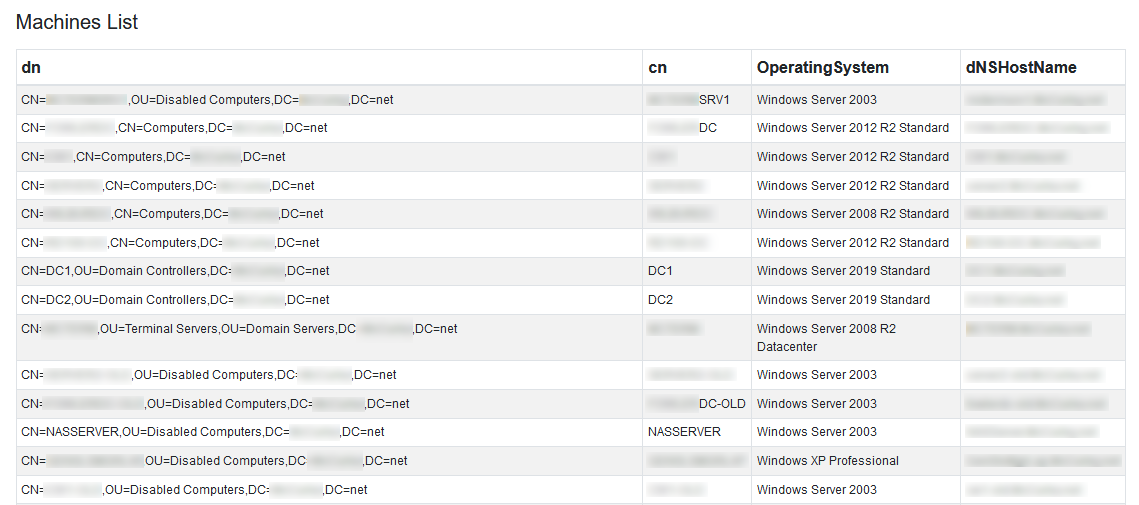

Ďalšia pomerne častá vec, ktorá sa vo zverejnených dátach objavuje je už vyššie spomenutý popis infraštruktúry, rozdelenie siete a zoznam zariadení na sieti. Detaily o doméne, identifikované doménové radiče a verzie operačných systémov umožňujú útočníkom sa dôkladnejšie pripraviť na niektoré typy útokov, medzi ktoré patrí aj spear-phishing a phishing.

Práve spear-phishing patrí medzi útoky, ktoré si vyžadujú sofistikovanejšiu prípravu a tieto dáta ju dokážu uľahčiť, pričom útočníci stále dosahujú pomerne vysokú úspešnosť pri iniciálnych prienikoch do organizácií.

Obr 5. Zoznam počítačov v doméne

3. Vojenské súbory

Nachádzajú sa tu súbory armádnych zložiek určitých štátov, medzi tieto súbory patria nákresy, mapy, polohy satelitov, údaje o vojenskej technike, vývoji a výskume. Tento typ údajov má obrovskú hodnotu najmä pre nepriateľské armádne zložky.

Obr 6. Armádny nákres

4. Blue leaks – záznamy z policajného vyšetrovania

Dáta týkajúce sa najmä práce polície. Patria sem záznamy osôb nielen z policajného vyšetrovania. Charakter týchto dát je veľmi citlivý nakoľko vie poslúžiť útočníkovi pri tvorení spear-phishingovej kampane zameranej práve buď na tieto osoby alebo ich príbuzné.

Obr 7. Detaily osoby podozrivej z ohrozovania viacerých organizácií

V predchádzajúcich riadkoch sme sa pozreli detailnejšie na typy dát, ktoré dark web obsahuje. V ďalšej časti si ukážeme, ako môže vyzerať príprava a tvorba jedného z najčastejších útokov, ktoré tieto dáta využíva. Zameriame sa na spear-phishing. Najskôr si však vysvetlíme čo tento pojem znamená a ako sa diferencuje od samotného phishingu.

Spear-phishing

Jedná sa o sofistikovanejší typ phishingu, ktorý je cielený na úzku skupinu potenciálnych obetí. Útočník musí vykonať viacero krokov pred samotným odoslaním cielenej emailovej kampane. Medzi tieto kroky zvyčajne patrí reconnaissance fáza počas ktorej získava útočník dáta o firme, zamestnancoch, infraštruktúre, používaných zariadeniach a ďalších.

Príklad - príprava spear-phishingovej kampane

V tomto príklade si ukážeme, ako vie útočník dáta z dark webu využiť pri tvorbe personalizovaného phishingového útoku.

1. Zvolenie cieľa

Útočník v tejto fáze hľadá svoj cieľ. Záujem o cieľ môže byť rôzny avšak základné ciele, či už spear-phishingu, alebo sociálneho inžinierstva zostávajú rovnaké. Patrí sem:

- získanie neoprávneného prístupu do siete,

- prístup k systémom alebo informáciám,

- priemyselná špionáž,

- krádež identity a iné.

Útočník sa v tejto fáze vie zamerať taktiež na organizácie, ktoré sa stali terčom útoku v minulosti alebo obeťou ransomware a ich dáta boli zverejnené.

2. Analýza & Prieskum cieľa (Reconnaissance)

Po tom, ako si útočník zvolil organizáciu za cieľ prichádza na rad zber a analýza informácií o zamestnancoch, pracovných staniciach, infraštruktúre. V našom príklade útočník využil už zverejnený únik informácií z organizácie. Veľmi jednoducho sa tak dostal k:

- aktuálnemu zoznamu zamestnancov,

- emailovým adresám,

- firemným ale aj súkromným telefónnym číslam.

Na základe týchto dát sa rozhodol impersonovať zamestnanca z HR (Human Resources) a vydávať sa za neho, pričom za cieľ si zvolil pár ľudí z marketingového oddelenia organizácie. Zamestnanci z tohto oddelenia majú prístup na účty sociálnych sietí firmy, ktoré majú vysokú hodnotu keďže sa dajú využiť na distribúciu škodlivého obsahu.

3. Príprava emailu

Tvorba obsahu môže byť problémom, pokiaľ útočník nevidel predchádzajúcu komunikáciu medzi zamestnancami a oddeleniami naprieč cieľovou organizáciu. V tomto prípade mu to značne uľahčili už zverejnené dáta, ktoré emailovú komunikáciu často obsahujú. V dátach vie nájsť oslovenia, podpisy a akú štruktúru majú práve HR interné emaily. Obsah emailu tvorí link na SSO (Single Sign-On) portál, ktorý sa využíva v organizácií na prihlasovanie naprieč rôznymi aplikáciami.

V tomto bode sa počíta s tým, že text musí byť dokonalý, nemal by obsahovať gramatické ani štylistické chyby a musí čo najviac splynúť s okolím. Teda takýto email by mal napodobniť bežné emaily v organizácii, ktoré chodia pravidelne a nie sú pre adresáta v ničom prekvapivé alebo nové.

4. Rozposlanie kampane

Rozposlanie phishingového emailu prebieha cez vopred pripravenú a otestovanú phishingovú infraštruktúru. Keďže sa v tomto prípade jedná o typ kampane ktorej cieľom je získanie prihlasovacích údajov a očakáva sa použitie dvojfaktorovej autentifikácie (2FA), základom takejto infraštruktúry je kombinácia dvoch Open-source frameworkov Gophish1 a evilginx22. S touto kombináciou vie útočník úspešne obísť dvojfaktorovú autentifikáciu, získať cookies prihláseného užívateľa a vykonať akciu za používateľa. Táto fáza taktiež pokrýva analýzu mailového riešenia a ochrán obete, akými sú napríklad rôzne sandboxy, ktoré vedia z časti zabrániť generickým phishingovým kampaniam. Počíta sa s tým že útočník pri kvalitnej spear-phishingovej kampani použije doménu, ktorá ma pozitívne skóre a špecifickú kategorizáciu. Ďalším znakom kvalitnej kampane je, že bola registrovaná dostatočne dlho pred samotným rozposlaním, aby sa zbytočne nezvýšilo SPAM skóre, ktoré berie do úvahy napríklad aj vek domény.

5. Analýza výsledkov

Po úspešnom odoslaní emailovej kampane sa dostávame ku analýze. To znamená, že útočník sleduje metriky kampane, ako napríklad počet:

- otvorených emailov,

- kliknutí na link,

- odoslaných prihlasovacích údajov.

V tejto finálnej fáze čaká na získanie funkčných prihlasovacích údajov a taktiež druhého faktoru, prípadne autentifikovaných session cookies. Prístup do organizácie, účtov a vnútornej siete už môže získať po prvom získaní vyššie uvedených údajov. Útočník sa v tejto fáze snaží zostať čo najdlhšie neodhalený a získať čo najväčší počet dát, ktoré mu umožnia šíriť ďalšie útoky na organizáciu.

Záver

V tomto článku sme vysvetlili, ako dáta získané z dark webu vedia výrazne pomôcť útočníkovi napríklad pri tvorbe spear-phishingových kampaní. Zároveň, zvyšujú jeho šance do budúcich útokov. Samozrejme, toto je iba jedna z mála možných foriem aplikácií dát nájdených na dark webe.