Stav bezpečnosti v IT sektore možno prirovnať ku neustálym divokým pretekom v zbrojení medzi útočníkmi a obrancami, zápasiacimi o kontrolu nad tým najcennejším, čo organizácie majú - dáta.

Pokročilé typy kyberútokov prešli z arzenálu štátmi sponzorovaných aktérov už aj do výbavy organizovaných kyberzločineckých skupín orientovaných výlučne na finančný zisk. Existencia takýchto pokročilých perzistentných hrozieb (APT) znamená, že obeťami sa môžu stať aj organizácie s rozvinutými kyberbezpečnostnými praktikami.

Útok na dodávateľský reťazec (supply chain attack) je typickým predstaviteľom kyberútoku vyžadujúceho ako vysoké technické zručnosti, tak aj značnú vytrvalosť a trpezlivosť. Jeho podstata tiež objasňuje, prečo je pre organizácie tak náročné sa proti nemu brániť. Tento problém a potreba zabezpečenia informačnej a kybernetickej bezpečnosti vo vzťahu dodávateľ a odberateľ sa prejavila v podobe štandardu ISO 27036, jedného z mnohých štandardov série ISO 27K.

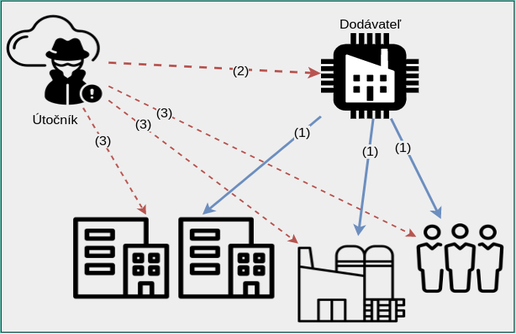

Anatómia útoku na dodávateľský reťazec vo všeobecnosti pozostáva z kompromitácie dodávateľskej organizácie, škodlivej úpravy kódu jeho softvérového produktu a následného šírenia škodlivej verzie do prostredia zákazníkov v rámci niektorej z budúcich aktualizácii. Toto majú spoločné doposiaľ všetky široko známe útoky tohto typu. V roku 2015 bol objavený škodlivý kód na vzdialenú kontrolu (C&C, backdoor) nazvaný XcodeGhost do kódu vývojového prostredia Xcode od Apple. V roku 2017 to bol globálny incident s ransomvérom NotPetya, ktorý bol v počiatočnej fáze distribuovaný cez aktualizačný systém účtovného softvéru používaného na Ukrajine. December roku 2020 zase vošiel do histórie vďaka incidentu SolarWinds, kedy bola objavená škodlivá funkcionalita typu backdoor v produkte Orion. Samotný incident pritom začal nedetegovanou kompromitáciou dodávateľa ešte v septembri 2019 a škodlivá verzia Orionu bola šírená ku zákazníkom od marca 2020.

Organizácie na plnenie svojej činnosti bežne zakupujú technické a softvérové vybavenie od špecializovaných dodávateľov pre dané odvetvie. Často prehliadaný, ale mimoriadne dôležitý fakt je, že nasadením produktu od tretej strany je časť bezpečnosti klientskej organizácie prenesená do rúk dodávateľa.

Organizácie, ktoré sú pre útočníkov lukratívnymi cieľmi, majú spravidla zabezpečenie na vysokej úrovni v súlade s aktuálnymi štandardmi a praktikami, čím sa zvyšuje náročnosť prípadného kyberútoku na zdroje a čas. Sofistikovaní útočníci, hoci majú často k dispozícii značné zdroje, sa ich snažia vynaložiť čo najefektívnejšie. Preto v dodávateľskom reťazci cieľovej organizácie, prípadne celého odvetvia, identifikujú článok s relatívne najslabšou úrovňou kyberbezpečnosti, na ktorú potom zamerajú svoj primárny útok. Do karát hrá útočníkom aj to, že úspešnú kompromitáciu jedného dodávateľa sa môže pretaviť do kompromitácie veľkého množstva organizácií, ktoré sú v dodávateľskom reťazci nižšie.

Štandardné kyberbezpečnostné praktiky v podobe monitoringu sieťovej prevádzky, koncových zariadení a logov nevedia garantovať zamedzenie tohto typu útoku, pretože samotný moment kompromitácie nie je sprevádzaný typickými prejavmi útoku. Prichádza potichu a nečakane kanálom, voči ktorému je prechovávaná dôvera.

Naposledy otriasol IT svetom incident odvíjajúci sa od produktu firmy Kaseya na vzdialenú správu a monitoring koncových zariadení. Tento softvér (Kaseya VSA) je využívaný organizáciami poskytujúcimi spravovateľské služby v rámci IT (Managed Service Provider) pre koncových zákazníkov. Incident Kaseya sa od predchádzjúcich incidentov tohto typu líši tým, že dopad útoku v podobe ransomvéru REvil sa ku obetiam dostal až cez dvoch dodávateľov.