Sociálne inžinierstvo je pojem často používaný pre kybernetické útoky, ktorých cieľom je primárne človek, nie počítač. Existuje viac spôsobov, ako môže útočník získať prístup alebo požadované informácie. Všetky sa však spoliehajú na podvod voči obeti, pri ktorých útočník využíva rôzne psychologické postupy. Toto krátke video z Defcon konferencie stojí za pozretie, pretože ukazuje, ako prebieha jeden z útokov sociálneho inžinierstva – vishing. Ide o útok, pri ktorom sa podvodník snaží získať prístup k osobným informáciám obetí prostredníctvom telefonátu.

Ďalšou zaujímavou formou sociálneho inžinierstva je proces zahadzovania USB zariadení na verejných miestach, napríklad vo firemnom parku alebo univerzitnom areáli. Stačí, aby jeden človek toto USB zariadenie zobral a pripojil k svojmu počítaču a môže ohroziť všetkých v sieti. USB zariadenie môže obsahovať škodlivý softvér, ktorý dokáže útočníkovi pomôcť prevziať kontrolu nad zariadením obete alebo len nainštaluje napríklad tzv. keylogger (malvér, ktorý zaznamenáva stlačené klávesy na klávesnici), ktorý bude slúžiť na čítanie dôverných údajov.

Rovnako nebezpečné, je používanie USB káblov na verejných miestach, ako sú letiská, nákupné centrá alebo verejná doprava. Tieto káble sú určené na nabíjanie zariadení verejnosťou, no nemusí tomu byť úplne tak. Káble môžu mať vo vnútri implantát, ktorý dokáže nainštalovať škodlivý softvér do vášho zariadenia, čítať komunikáciu a ďalšie. Tu môžete vidieť PRÍKLAD takéhoto kábla.

Ako ostať v bezpečí

- Nikdy nevkladajte neznáme USB/CD/iné médiá do vášho zariadenia. Spoločnosti by mali vo svojej firemnej politike stanoviť pravidlo, že žiadne nefiremné alebo súkromné média sa do firemných zariadení nesmú pripájať.

- V prípade vybitého zariadenia použite vlastný kábel alebo požiadajte niekoho, komu veríte.

- Nikdy neverte nikomu, kto vám zavolá alebo pošle e-mail a nepreukáže vám svoju identitu. Ak niekto neznámy tvrdí, že pracuje pre vašu banku alebo spoločnosť, nemusí to byť pravda. Vždy majte na pamäti, že žiadny legitímny zamestnanec nikdy nebude žiadať vaše heslo alebo iné informácie, ktoré chránia váš účet.

- “Dva krát meraj a raz rež” je citát, ktorý skvelo poukazuje na opatrnosť v každej situácii. Útočníci môžu znieť veľmi naliehavo v telefonátoch alebo e-mailoch a môžu zneužiť vaše zlé rozhodnutie v situácii pod tlakom.

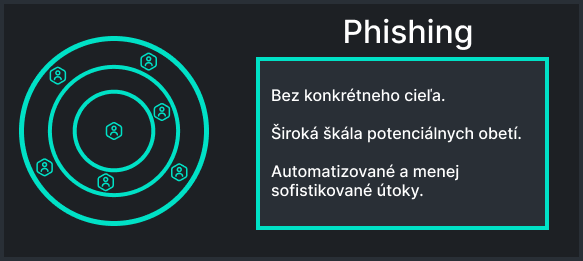

Phishing je veľmi známy typ sociálneho inžinierstva. Podľa definície je phishing popísaný ako proces podvedenia obetí posielaním e-mailov alebo textových správ, ktoré vedú k škodlivým webovým stránkam alebo k inštalácii škodlivého softvéru do zariadení obetí pomocou príloh. Najbežnejším spôsobom online korešpondencie sú e-maily, no v súčasnosti, v ére sociálnych sietí sa častejšie využívajú phishingové textové správy. Celý proces podvodu závisí od získania citlivých informácií obete, väčšinou prihlasovacích údajov alebo informácií o kreditnej karte.

Predstavme si scenár, kedy podvodník odošle škodlivý e-mail, v ktorom vás vyzýva, aby ste si rýchlo zmenili heslo od svojho účtu na Instagrame. V e-maili sa často zobrazuje odkaz, vytvorené tlačidlo alebo príloha, ktorá vás prenesie priamo do sekcie Instagramu, kde si môžete bezpečne heslo zmeniť. Tu je celý trik, odkaz vás nepresmeruje na oficiálnu webovú stránku daných sociálnych sietí, ale na falošný web, ktorý vyzerá úplne rovnako. Pre skúseného útočníka je možné vytvoriť presný klon webových stránok za pár minút. Rovnaké farby, rovnaké písmo, taký istý text, všetko totožné. Jediný rozdiel je v tom, že heslo si nezmeníte, iba si myslíte, že ste ho zmenili. Čo sa však v skutočnosti stane je, že nevedomky pošlete svoje platné prihlasovacie údaje útočníkovi, ktorý nadobudne moc prevziať plnú kontrolu nad vaším profilom, správami a všetkými údajmi uloženými na tejto platforme.

Jedným z varovných signálov, že nie ste na legitímnej webovej stránke, je internetový protokol. Ide o úplne prvú časť adresy URL a môže to vyzerať takto http:// alebo https:// . Druhý protokol odkazuje na zabezpečený protokol a budú ho používať všetky legitímne webové stránky. Ak sa chcete prihlásiť do nejakého účtu a URL adresa začína http:// a nie https:// , môžete si byť istý, že stránka je falošná. Tento WEB môže byť skvelým jednoduchým príkladom toho, ako môže vyzerať falošný web banky.

Phishingové útoky, ktoré sú zamerané na kreditné karty, by mohli fungovať rovnako. Môže vám prísť správa so škodlivým odkazom, kde zadáte číslo karty, dátum vypršania platnosti a CVC kód v domnienke, že tieto informácie posielate svojej banke, prípadne nejakému zamestnancovi banky.

Ako už bolo spomenuté, okrem falošnej webovej stránky by si používatelia mali dávať pozor aj na škodlivé prílohy. Len ich otvorenie by mohlo viesť k inštalácii škodlivého softvéru do ich počítača, čo by malo za následok ďalšie problémy. Otázkou je, ako sa niečomu takému dá vyhnúť?

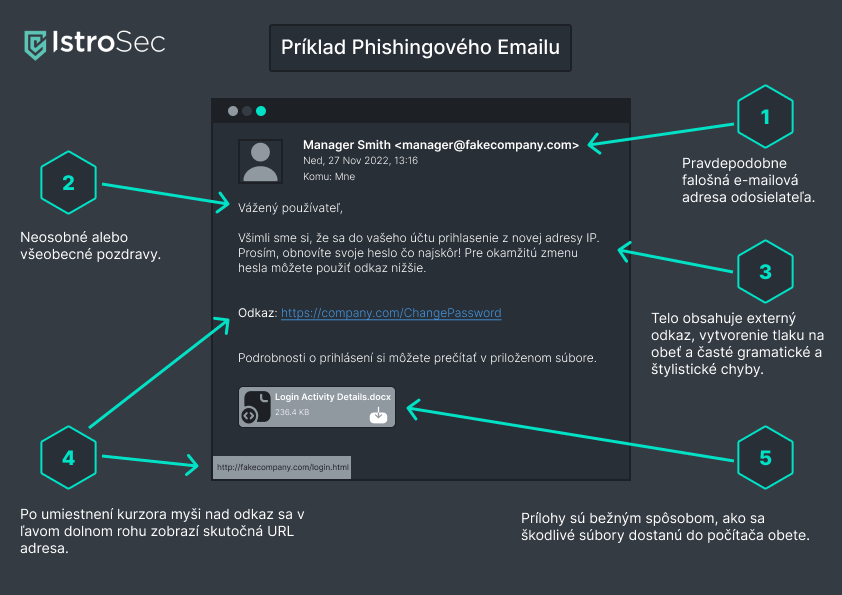

Adresy webových stránok v e-maily sú ľahko nastaviteľné, rovnako ako štandardný text. Na obrázku nižšie je zobrazený príklad, ako môže vyzerať takto formátovaná linka v phishingovom e-maili + ďalšie dôležité prvky, na ktoré je potrebné dávať pozor.

Ako možeme vidieť, po umiestnení kurzoru myši nad odkaz, sa v ľavom dolnom rohu zobrazí skutočné miesto, kam odkaz naozaj smeruje. Je jasné, že modrý odkaz sa líši od skutočnej URL adresy.

Ďalším kľúčovým fragmentom analýzy phishingových e-mailov je názov domény. Doména je časť e-mailu za symbolom @ . Podvodníci používajú názvy domén, ktoré sú veľmi podobné originálu. Ako príklad môžeme použiť [email protected] . Toto môže byť vymenené napríklad za [email protected] . Užívateľ musí tiež vziať do úvahy, že názov domény sa používa aj v URL webových adresách. Napríklad, oficiálny názov domény Facebooku https://facebook.com môže byť útočníkom zamenený za http://f.acebaok.com . Všimnite si, že tieto dve adresy URL a e-maily sa veľmi podobajú, ale nie sú rovnaké. Dokonca, pri tvorení falošného webu bude dizajn vyzerať úplne rovnako, ale ako už bolo spomenuté, nie je to originálna stránka.

Teraz už viete, ako rozpoznať podozrivé veci v e-mailoch. Tu je niekoľko ďalších tipov, ako zostať v bezpečí pred phishingovými útokmi:

- Neotvárajte prílohy z nedôveryhodných e-mailov.

- Nezverejňujte o sebe osobné údaje. (telefónne číslo ani e-mail)

- Neklikajte na vložené odkazy v e-mailoch alebo správach. Ak cítite potrebu, odkaz otvoriť, dvakrát skontrolujte názov domény alebo zadajte URL adresu ručne.

- Ak obdržíte výzvu na zmenu hesla, bankových informácií alebo akýchkoľvek dôverných údajov a neviete sa rozhodnúť, či je odkaz legitímny, prejdite na webovú stránku manuálne alebo použite aplikáciu.

- Nevyžiadané e-maily neotvárajte a vždy ich nahláste.

- Ak sa v tele e-mailu používa všeobecný obsah a oslovenia, ako napríklad Vážený pán/Vážená pani, buďte obozretní, pretože ide o typické vlastnosti phishingových e-mailov.

- Nikdy neotvárajte prílohy s .exe, .src, .com alebo .bat príponami

- Pri prílohách ako .doc(x), .xls(x), .zip, .pdf je nutné zvýšiť opatrnosť. Útočník môže pôsobiť ako dôveryhodná entita a pritom vám môže poslať súbor, ktorý infikuje vaše zariadenie.

Obsahuje všetky dôležité prvky útokov ako phishing, no je viac zameraný na malé skupiny alebo konkrétnych jednotlivcov. Vzhľadom na to, že cieľom je špecifická skupina, útočníci sa môžu lepšie pripraviť a phishingové e-maily pôsobia dôveryhodnejšie. Hovoríme o špecifickejšom dizajne e-mailu, obsahu tela bez gramatických chýb, štruktúrovanom texte, žiadne všeobecné informácie. Pokiaľ sú cieľom najmä vysokopostavení členovia firiem, politici alebo celebrity, používa sa názov whaling, a teda lov veľrýb.

Obrana proti spearphishingovým útokom má rovnaké pravidlá ako pri všeobecných phishingových útokoch. Používatelia si však musia dávať väčší pozor na to, kto sú odosielatelia a aké URL adresy a priložené súbory budú z mailu otvárať. Spoločnosti by tiež mali zvážiť, že spearphishingové útoky sú pre nich relevantnejšie ako bežný všeobecný phishing. Preto by firemná politika mala stanoviť pravidlá, pre zavedenie 2-faktorovej autentifikácie, ktorou môže byť token alebo hardvérové zariadenie, ako je USB. Stojí za zmienku, že nesprávna konfigurácia takéhoto zariadenia, môže viesť k ešte horšiemu zabezpečeniu. Úplne posledná a najdôležitejšia časť, pri akomkoľvek spôsobe komunikácie, vždy overte totožnosť osoby!

Týchto niekoľko kapitol by malo popísať a ukázať ako fungujú phishingové útoky a ako sa na ne pripraviť. Pre vaše lepšie pochopenie a lepšiu obozretnosť sme pripravili interaktívny test, ktorý nájdete v ďalšom module. Veľa šťastia!

Test